Effektiv barnesikring av iPhone

"Mamma, pappa, kan jeg få spille på mobilen?" sier barnet. Men arbeidsgivers regler sier at det ikke er lov å låne bort mobilen. Hva gjør du?

Dette innlegget beskriver kanskje en av Apples best bevarte hemmeligheter for småbarnsforeldre (og besteforeldre, oldeforeldre, osv.). Ta i bruk funksjonen som heter "Begrenset tilgang", og du kan helt trygt låne bort mobilen til hvem som helst!

På denne måten kan man låse telefonen til en enkelt app med trippeltrykk på Hjem-knappen. Slik blir det helt umulig for barnet å både forlate appen, justere lydstyrke, eller svare på e-post via push-varsler som dukker opp.

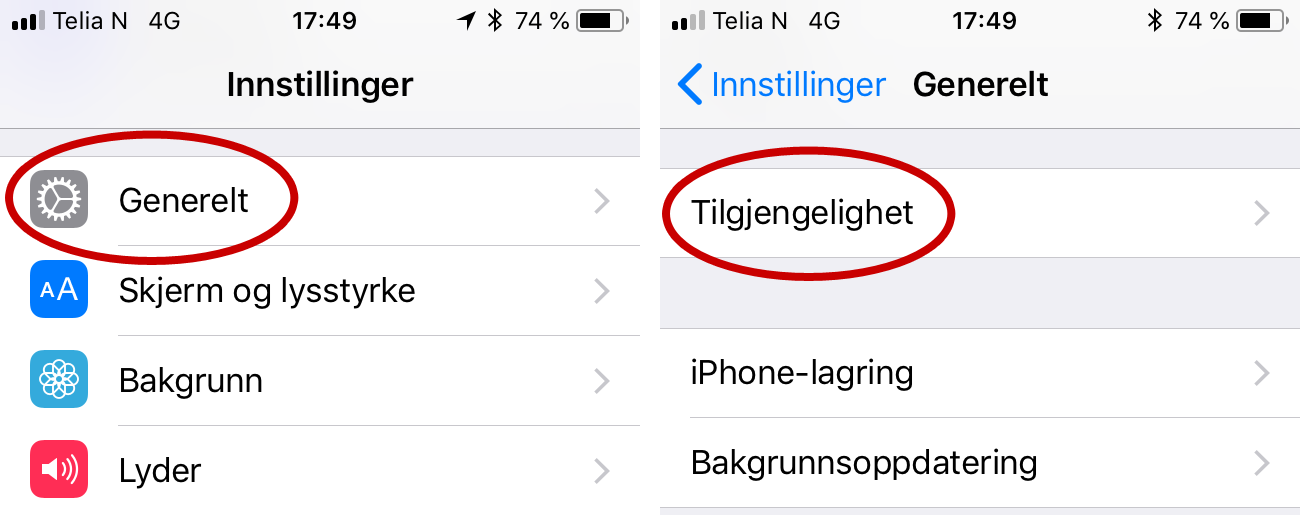

Åpne Innstillinger → Generelt → Tilgjengelighet, som vist under:

I menyen for Tilgjengelighet finnes en rekke nyttige funksjoner, herunder kategorien "Læring" og menyvalget Begrenset tilgang. Aktiver denne innstillingen øverst, og velg deretter Kodeinnstillinger. Her kan du angi en kode, eller aktivere Touch ID for opplåsing av telefonen:

Så er det bare å åpne appen som barnet skal få lov til å benytte seg av, og deretter trippeltrykke på Hjem-knappen. Vips, så er telefonen låst.

Dermed slipper du kinkige situasjoner der "noen" har sendt ut e-post med uforståelige emojier til alle på jobben, eller kanskje var det til noen som ikke synes sånt er like profesjonelt. Og så unngår du overraskelser på regningen fra AppStore og mobiloperatøren.

Det er mye moro å trykke på med full tilgang! Bruk derfor begrenset tilgang.

Foto: Erlend Andreas Gjære

Vi vil ikke med dette oppfordre til brudd på virksomhetens sikkerhetsregler. Våre egne undersøkelser viser imidlertid at barn som låner jobbtelefon er en gjenganger blant regelbrudd på arbeidsplassen, og samtidig et tilfelle av regelbrudd som folk gjerne er klar over selv.

Med andre ord tror vi det er bedre om folk lærer å låner bort mobilen på en ansvarlig måte, fremfor å nekte det kategorisk. Slik unngår man at folk føler seg tvunget til å bryte reglene, og som konsekvens en generell holdning til at virksomhetens regler ikke nødvendigvis må følges.

Last updated:

5 March 2021

Share this:

Language:

Norwegian

Show translation:

Contact the author:

Har dere behov for litt bistand til sikkerhetsopplæringen?

Vi tar gjerne en prat om sikkerhet og folk!

Continue reading

Simulated phishing: How to design a suitable scam

How do you prepare the most effective phishing email to serve the goal of your exercise? In the third part of this series on simulated phishing, we describe various approaches to designing phishing content.

How to succeed with security behavior change

To stay safe online, people need to care more about the security decisions they face every day. But unless the obvious gains obviously exceed the required effort, change is often avoided. Luckily, behavior change in general has been subject to a lot of research, and here are some takeaways for information security professionals.

Simulated phishing: Communications strategy

How do you prepare an organization for you to try and trick them? In the second part of this series on simulated phishing, we provide the outline for a communications plan.

Ready to get started?

We have written a guide for you to get started with human-centered security. Access our free resource now, and learn:

- How to nurture drivers for employee engagement

- How to avoid common obstacles for reporting

- Practical examples and steps to get started